12 May Seguridad IoT: Retos y amenazas

Coches inteligentes, smartphones, casas que se controlan desde cualquier lugar, los dispositivos IoT han dejado de ser un nicho para abrirse paso en el mercado. Sin embargo, hay una serie de retos y amenazas en torno a la seguridad IoT que conviene tener en cuenta y resolver antes de impulsar definitivamente su despegue.

Si hace años se priorizaba en aspectos como la interoperabilidad o la escalabilidad de los sistemas IoT, en estos momentos se está poniendo énfasis en funcionalidades basadas en la seguridad y la privacidad IoT.

Seguridad IoT : Retos y amenazas

Uno de los grandes hándicap que se encuentra el terrero de la seguridad IoT es la falta de conocimiento en este nuevo campo. Sin embargo, cada vez más organizaciones, desarrolladores y fabricantes están uniendo sus fuerzas. El objetivo marcado se basa en fomentar el desarrollo, la operación y el mantenimiento de aplicaciones que ofrezcan confianza a nivel de seguridad.

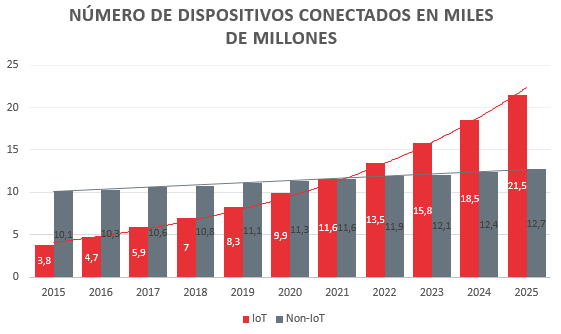

Evolución del número de dispositivos IoT año tras año. IoT Analytics Research 2018.

En la gráfica podemos ver la tendencia al alza que para el año 2025 se convertirá en un punto de no retorno. En apenas 15 años hemos pasado de un 3,8% de dispositivos IoT a un 21,5%. Al contrario ha pasado con los objetos sin conectividad pero de un 10,1% a un 12,7%. Por lo tanto, vemos un cambio de tendencia exponencial en favor del Internet de las Cosas.

Además, este incremento en los dispositivos trae consigo un aumento en el número de vulnerabilidades que les afectan…

Vulnerabilidades IoT

Hay una serie de vulnerabilidades que aumentan los riesgos de que estos dispositivos sean atacados. Para ello, es recomendable seguir una serie de consejos ante las siguientes vulnerabilidades:

- Uso de contraseñas: Es muy sencillo poner una contraseña fácil y que esta sea vulnerable a ataques. O incluso es una práctica común utilizar contraseñas iguales para distintos dispositivos. Y esto, es una de las vulnerabilidades más fáciles de subsanar.

- Interfaces inseguras en el ecosistema IoT: hay que prestar atención a herramientas externas como la API en el backend, servicios cloud o interfaces web que pondrían en peligro la seguridad de los dispositivos.

- Protección de la privacidad: se suele tratar los datos del usuario de una manera insegura e incluso en algunos casos se llevan a cabo prácticas sin autorización previa.

- Gestión de dispositivos: Se antoja necesario un control de seguridad en cualquier cambio que afecte al dispositivo en cuestión.

- Seguridad en el almacenamiento y transferencia de datos: en este sentido cuando se trata de datos sensibles urge la necesidad de utilizar algoritmos de cifrado. También es necesario llevar un control de acceso a los mismos dentro del ecosistema IoT.

Por qué FIWOO

Nuestra plataforma es el entorno de confianza perfecto para desplegar cualquier sistema IoT. Ofrecemos soluciones IoT seguras de extremo a extremo. Contar con FIWOO en tu empresa es contar con múltiples capacidades basadas en seguridad que se traducirán en beneficios para tu negocio mucho antes que lo esperes.

FIWOO posee diferentes medidas seguridad atendiendo a la capa en la que se esté trabajando. Es decir, en las capas inferiores, las comunicaciones llevadas a cabo por dispositivos y plataforma se realizan mediante el uso de protocolos estándar y a través de IoT Agents. Asimismo, se hace uso de un cifrado extremo a extremo entre los dispositivos y la infraestructura cloud, implementando siempre la última versión disponible para garantizar las medidas de seguridad.

Conexión de dispositivos

Los dispositivos se pueden conectar utilizando un usuario/contraseña que les genera un token de conexión. Este es utilizado por el dispositivo para autenticarse, que a su vez garantiza la autorización para enviar mensajes, y que las comunicaciones (que se hacen por SSL) aseguren su encriptación.

También, usamos VPNs (redes privadas virtuales) para los dispositivos que se conectan a la plataforma, agregando, de esta manera, una nueva capa de seguridad.

Autenticación de usuarios

En las capas superiores, la autenticación de los usuarios se realiza con correo electrónico y contraseña. Una vez sean correctas las credenciales, se devuelve al usuario un token. Este permite obtener el identificador y el rol del usuario, habilitándole o denegándole el acceso a las distintas funcionalidades.

Servicios de terceros

Por último, los servicios de terceros a través de navegadores web o mediante API REST se realiza bajo el protocolo HTTPS. Tiene como objetivo cifrar todos los mensajes intercambiados entre plataforma y servicios externos a ella.

La arquitectura modular basada en micro-servicios ayuda a reforzar FIWOO. Todos los micro-servicios están monitorizados en tiempo real, lo que permite analizar, detectar y prevenir posibles fallos de seguridad que pueda prevenirse.

¿Necesitas más info?

Rellena el siguiente cuestionario y un experto se pondrá en contacto contigo lo antes posible:

No Comments